8 月 18 日消息,Jamf Threat Labs 近日发布新闻稿,表示开发了一种 post-exploit persistence 技术,可以在运行 iOS 16 的 iPhone 上,假装开启飞行模式。

该实验室表示这项攻击的演示目的,其意义是让 iPhone 用户看起来像是打开了飞行模式,但依然没有断开 WiFi 和蜂窝网络连接。

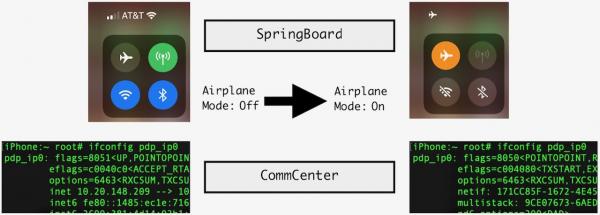

这项攻击主要依赖于 SpringBoard 和 CommCenter,前者处理 UI 元素,后者处理网络连接。

在成功攻击假装开启飞行模式之后,iPhone 用户不会感知到任何差异。

注:该实验室并未概述整个攻击过程,攻击是否可以通过无线方式进行,感兴趣的用户可以点击这里深度阅读。

该实验室表示这项攻击的演示目的,其意义是让 iPhone 用户看起来像是打开了飞行模式,但依然没有断开 WiFi 和蜂窝网络连接。

这项攻击主要依赖于 SpringBoard 和 CommCenter,前者处理 UI 元素,后者处理网络连接。

在成功攻击假装开启飞行模式之后,iPhone 用户不会感知到任何差异。

注:该实验室并未概述整个攻击过程,攻击是否可以通过无线方式进行,感兴趣的用户可以点击这里深度阅读。